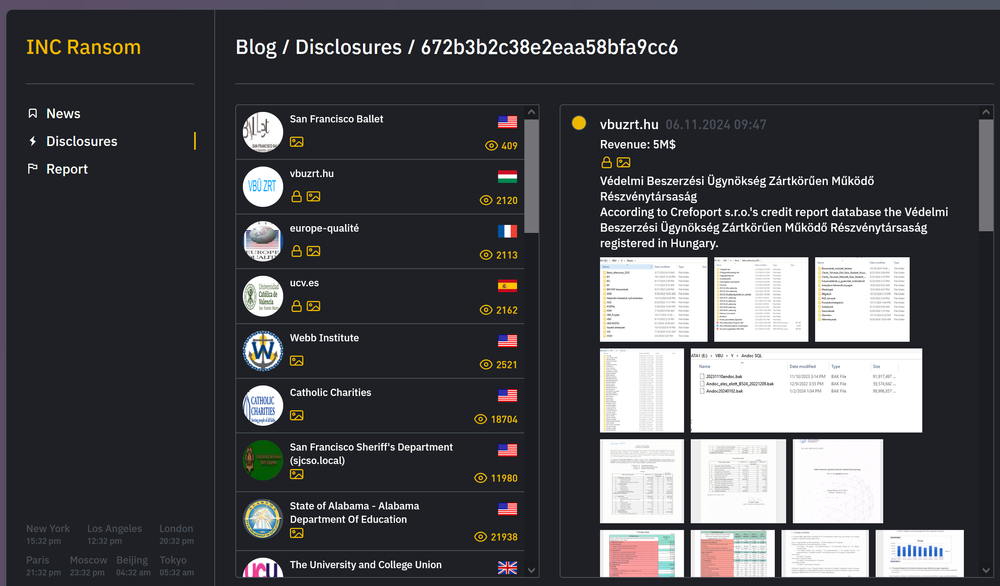

Az Inc Ransom csoport egyik legfrissebb, nyilvánosan publikált áldozatának neve: „vbuzrt.hu”. A csoport blog oldalán, az áldozat neve mellett olyan screenshotok láthatók, amiken az érintett intézményhez kapcsolódó és meglehetősen érzékenynek tűnő pénzügyi, honvédelmi vonatkozású adatok láthatók.

Hogy valóban történt-e támadás, azt az érintett eddig nem erősítette meg, ugyanakkor nem is cáfolta.

Mi az Védelmi Beszerzési Ügynökség (VBÜ) és mivel foglalkozik?

A VBÜ egy kiemelt jelentőségű magyarországi szervezet, amely a Magyar Honvédség és más állami védelmi intézmények számára biztosít beszerzési és logisztikai támogatást. Feladatai közé tartozik a honvédségi eszközök, fegyverzetek és technológiai fejlesztések menedzselése. Az ügynökség szoros kapcsolatban áll a Magyar Honvédség Parancsnokságával, és közvetlenül a Honvédelmi Minisztérium alá tartozik.

Az állítólagos incidens

- november 6-án tette közzé az Inc Ransom az áldozatait gyűjtő oldalán a „vbuzrt.hu”-t. A csoport blog oldalán a beépített látogatottsági számláló szerint a posztot eddig (2024. november 14-ig) 2120 alkalommal nyitották meg.

Az Inc Ransom csoport weboldala az ún. onion szolgáltatásokon keresztül érhető el, amelyek a Tor hálózat részei. Ugyanakkor az Inc Ransom csoport onion oldalának linkje számos publikus weboldalon is megtalálható, így megszerezhető bárki számára és onion linket kezelni képes böngészővel megnyitható (ami szintén könnyen beszerezhető a publikus weboldalakról ingyen). A ransomware csoportok többsége ilyen oldalakat használ arra, hogy nyomást gyakoroljon a fizetni (esetleg még többet fizetni) nem hajlandó áldozatokra és így tovább zsarolja őket.

Megjegyzés: A darkwebes linken elérhető képernyőmentések egy része már az X-re és több publikus incidens információmegosztó weboldalra is „felszivárgott”.

Visszatérve a VBÜ-höz kapcsolódó publikációhoz, milyen információkat tartalmaz az Inc Ransomware blog bejegyzése?

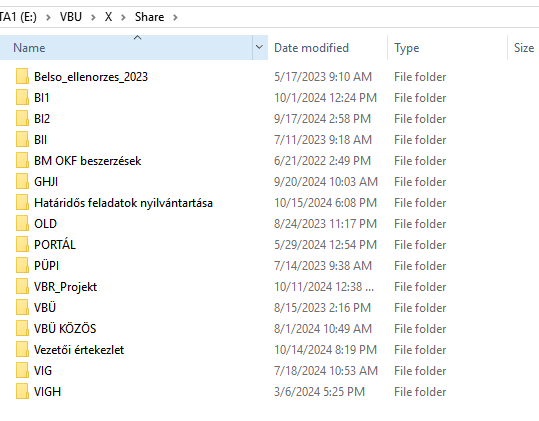

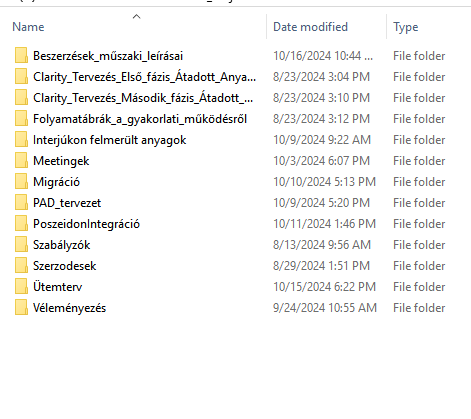

Az Inc Ransom csoport eddig 46, általa bizonyítékként megnevezett screenshotot tett közzé, melyek a képek tartalma alapján a VBÜ-höz tartozó nem publikus rendszerekből származhatnak. Ezek között mappastruktúrák, fájllisták, valamint megnyitott dokumentumok, levelezések szerepelnek, amelyek alapján az alábbi rendszerek és adatok lehetnek érintettek:

felhasználói „home” mappák,

Andoc iratkezelő rendszer adatbázisai és mentései,

szenzitív pénzügyi dokumentumok, levelezések,

katonai dokumentumok, köztük például a Honvédelmi Haderőfejlesztési Program 2022-es jelentése.

Mikor történhetett az állítólagos incidens?

A ransomware csoportok jellemzően az aktív támadás (ami a titkosítás, adatlopás) után 2-4 héttel teszik publikussá az áldozat nevét, amennyiben az érintettel nem sikerült megegyezni. Ilyenkor első körben, jobb esetben csak az áldozat neve kerül publikálásra, rosszabb esetben (mint amilyen a VBÜ esete is) egy kis kezdőcsomag is megosztásra kerül, amelyben olyan információk szerepelnek, melyekkel a kiberbűnözők bizonyíthatják, hogy valóban jogosulatlan hozzáférést szereztek az áldozat rendszeréhez.

Jelen esetben tehát valamikor 2024. október elején, közepén történhetett a támadás. Amennyiben történt támadás, hiszen ne feledjük, hogy a VBÜ eddig nem tett közzé semmiféle erre vonatkozó információt és a kiberbűnözők nem számítanak hiteles forrásnak.

Mivel screenshotokról van szó és nem eredeti fájlokról, azok hitelessége természetesen nem igazolható. Ugyanakkor, ha ezek hamisított adatok, akkor meglehetősen jól szimulálnak egy magyar nyelvű IT rendszert és annak fájljait.

A ransomware csoportok szokása, hogy esetenként korábban már más csoport által is közzétett incidensből származó adatokat tesznek közzé újra (ez az ún. double extortion, avagy dupla zsarolás). Ez előfordulhat? A közzétett mappa és fájlstruktúra dátumait elemezve látható, hogy azok között van 2024. 10. 15-i módosítási dátumú is, tehát, ha ez az incidens valódi, akkor viszonylag friss, így ez még csak az első megjelenés.

Az állítólagos incidens 2024. október 15-e környékén történhetett. Ugyanakkor a megnevezett áldozat, a VBÜ az incidenst eddig nem erősítette meg, de nem is cáfolta azt. Ha a közzétett screenshotok valóban a VBÜ rendszeréből származnak, úgy az érintett adatok között vannak meglehetősen szenzitívek is, többek között a Honvédelmi Minisztérium hatáskörébe tartozók.

Az Inc Ransom csoport

Az Inc Ransom csoport, más néven GOLD IONIC egy 2023 augusztusában megjelent ransomware csoport, amely kettős zsarolási módszert alkalmaz. Ez azt jelenti, hogy nemcsak titkosítják az adatokat, hanem az eredeti fájlokat lemásolják, az áldozatokat megzsarolják, majd az eredeti fájlok nyilvánosságra hozatalával fenyegetnek, amennyiben az áldozatok nem fizetnek időben.

Az áldozatok

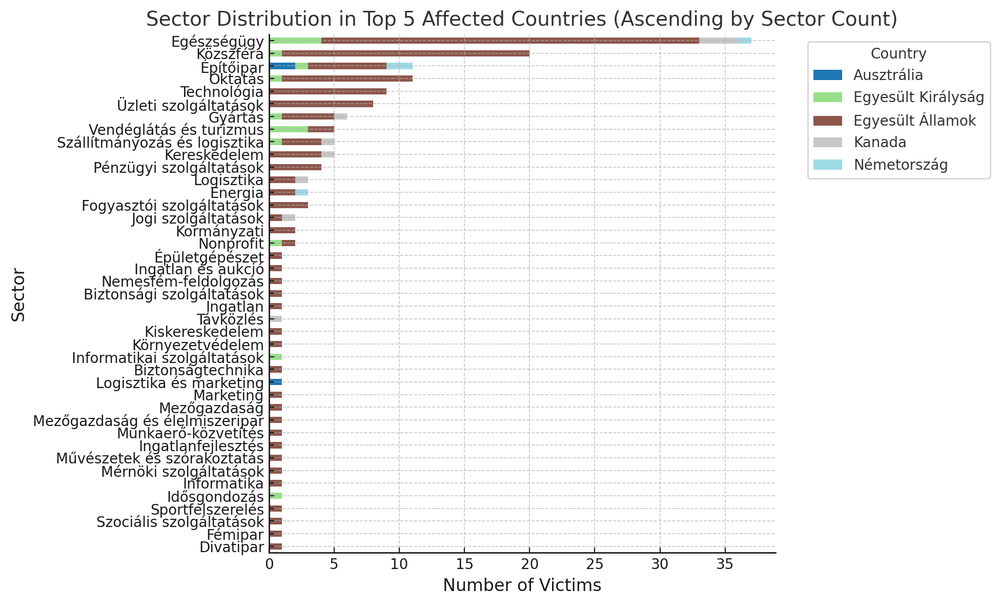

Az Inc Ransom csoport fő célpontjai az egészségügyi, ipari és oktatási szektorból kerültnek ki, geolokáció alapján pedig a legtöbb ismert áldozat az Egyesült Államokban és Európában található.

A Inc Ransom csoport eddig 183 áldozatot nevezett meg publikusan. Ennél biztosan több az áldozat, hiszen ebben az összesítésben nincsenek benne azok, akiknek sikerült megegyezniük a csoporttal, ezért nem kerültek ki a csoport „szégyenfalára”.

A publikusan megnevezett 183 áldozat ország és szektor szerinti összesítéseit mutatják az alábbi diagramok.

Támadási módszerek, taktikák

Kezdeti hozzáférés megszerzése

Spear-phishing e-mailek: Célzott adathalász e-mailek küldése, amelyek rosszindulatú mellékleteket vagy hivatkozásokat tartalmaznak.

Sérülékenységek kihasználása: Például a Citrix NetScaler CVE-2023-3519 sérülékenységének kihasználása a rendszerbe való behatolás érdekében.

Oldalirányú mozgás és jogosultságok megszerzése

Távoli felügyelet és menedzsment eszközök telepítése: Ezek (például AnyDesk) segítségével a támadók távolról irányíthatják a fertőzött rendszereket.

Pass-the-hash technika alkalmazása: A támadók ezzel a módszerrel megszerzik a hálózati hitelesítő adatokat, lehetővé téve a hálózaton belüli mozgást.

Domain adminisztrátori fiókok kompromittálása: A magas szintű jogosultságok megszerzése érdekében.

Adatlopás és titkosítás

Adatexfiltráció: A támadók érzékeny adatokat gyűjtenek és továbbítanak saját szervereikre. Olyan eszközök, mint az AdFind és netscan.exe, valamint fájlarchiválás WinRAR vagy 7-Zip segítségével.

Zsarolóvírus telepítése és futtatása: A csoport kifinomult titkosítási stratégiákat alkalmaz, beleértve a Windows Volume Shadow Copy szolgáltatásának törlését, a helyreállítás megnehezítése érdekében.

Zsarolás és nyomásgyakorlás: A támadók a titkosított adatok visszaállításáért és a kiszivárogtatás elkerüléséért váltságdíjat követelnek.

Kapcsolat országokkal vagy állami szereplőkkel

A jelenlegi információk alapján az Inc Ransom csoport tevékenysége tisztán pénzügyi motivációjú, nincs bizonyíték arra, hogy a csoport bármely ország vagy állami szereplő támogatását élvezné.

Átfedések más csoportokkal

Az Inc Ransom csoport jelentős technikai átfedéseket mutat a nála egy évvel később 2024. júliusában megjelent Lynx ransomware csoporttal.

Kódbeli hasonlóságok: 48%-os általános és 70,8%-os funkcionális kódegyezés.

Módszerek: Az alkalmazott technikák, mint a kettős zsarolás és adathalászat szintén az Inc Ransom mintáját követik.

Ez az átfedés továbbra sem utal állami támogatásra, de felveti annak a lehetőségét, hogy az Inc Ransom csoport fejlesztői kapcsolatban állhatnak más bűnszervezetekkel.

Az Inc Ransom MITRE ATT&CK mátrixa, vagyis a csoport által használt technikák struktúrált összefoglalója, azok leírása és a javasolt elhárítási stratégiák:

Techniques Description Mitigation

T1566.001 – Spear Phishing Attachment Inc Ransom uses targeted phishing emails with malicious attachments to gain initial access. Conduct phishing awareness training; Implement email filtering and attachment scanning.

T1190 – Exploit Public-Facing Application Exploitation of known vulnerabilities in public-facing applications, such as Citrix NetScaler. Regularly patch and update systems; Employ web application firewalls (WAFs).

T1078 – Valid Accounts Uses stolen or compromised credentials to access victim systems. Implement multi-factor authentication (MFA); Monitor and analyze account activity.

T1059 – Command and Scripting Interpreter Executes commands and scripts for further exploitation and data exfiltration. Implement application whitelisting; Monitor and restrict the use of scripting environments.

T1560 – Data Compressed Archives data using tools like WinRAR or 7-Zip before exfiltration. Monitor and block unauthorized file archiving software; Inspect network traffic for large file transfers.

T1567.002 – Exfiltration Over Web Service Uses cloud services like Megasync or RClone to exfiltrate stolen data. Restrict access to cloud storage services; Monitor network traffic for anomalous uploads.

T1486 – Data Encrypted for Impact Encrypts data to disrupt business operations and demands ransom for decryption. Maintain regular offline backups; Implement robust recovery plans and ransomware detection systems.

T1070 – Indicator Removal on Host Deletes logs and traces to evade detection. Ensure centralized logging; Monitor critical file paths for unexpected deletions.

Általános kiberiztonsági jó gyakorlatok a megelőzéshez

Rendszerfrissítések: rendszeres patch management, különösen az ismert sebezhetőségek esetén.

Kiberbiztonsági oktatás: munkavállalók folyamatos képzése adathalászat és egyéb támadások azonosítására.

Hálózatvédelem: többlépcsős hitelesítés (MFA), tűzfalak és behatolásérzékelő rendszerek (IDS).

Válaszlépések áldozatoknak

Kapcsolatfelvétel szakértőkkel: azonnal értesíteni a belső IT-t és/vagy külső kiberbiztonsági céget.

Rendszerek izolálása: fertőzött rendszerek leválasztása a hálózatról.

Visszaállítás: adatok helyreállítása offline biztonsági mentésekből.

Jogérvényesítés: értesíteni a helyi hatóságokat és adatvédelmi hivatalokat.

Záró gondolatok

Az Inc Ransom csoport kifinomult támadási technikái és folyamatosan változó stratégiái komoly fenyegetést jelentenek szinte minden szektor, de különösen a nagy bevétellel, illetve a kiterjedt és jelentős kapcsolati hálóval rendelkezők számára. A megfelelő védekezési stratégiák és gyors válaszlépések azonban jelentősen csökkenthetik a támadások hatását.

A magyarországi Védelmi Beszerzési Ügynökség felkerült az Inc Ransom csoport áldozatait közzétevő online „szégyenfalra”. A blog oldalon nemcsak az intézmény neve került ki, hanem számos, a kiberbűnözők által bizonyítéknak szánt screenshot is, amiken az érintett intézményhez kapcsolódó meglehetősen érzékenynek tűnő pénzügyi, sőt honvédelmi vonatkozású adatok is láthatók. Amennyiben ezek valósak, nemcsak közvetlenül az érintett intézménynek okozhatnak jelentős pénzügyi, reputációs károkat, hanem az általuk kezelt adatok jellegéből adódóan Magyarországra is veszélyt jelenthetnek. Mindemellett a VBÜ részéről elvárt és fontos lenne, hogy publikusan is kommunikáljon az esetről, ezzel is csökkentve a további támadási felületet.

Tovább a cikkre: cyberthreat.report

2053-ig mindent titkosítottak a Védelmi Beszerzési Ügynökség hekkertámadásáról

Vadai Ágnes, a Demokratikus Koalíció alelnöke kedden délután a Facebook-oldalán írta meg, hogy 2053-ig titkosították a Védelmi Beszerzési Ügynökséget (VBÜ) ért hekkertámadásról tartott bizottsági ülés dokumentumát.

„2053-ig titkos a Védelmi Beszerzési Ügynökséget ért hekkertámadásról tartott mai bizottsági ülés” – írta Vadai Ágnes kedden délután a Facebookon.

A Demokratikus Koalíció alelnöke hozzátette, hogy Szalay-Bobrovniczky Kristóf honvédelmi miniszter egy órát se töltött ezzel a témával, mivel „sietnie kellett”.

A Telex kérdezte Vadai Ágnest, ám a DK alelnöke érdemben nem tudott nyilatkozni, mivel mint a lapnak mondta, „a hatályos jogszabályok alapján bármilyen adat megosztása büntetőjogi felelősséget von maga után”.

Az ügyben kerestük Honvédelmi Minisztériumot, amint válaszolnak megkeresésünkre, frissítjük cikkünket.

Licitre bocsátották a VBÜ meghekkelt adatait

November 14-én írtuk meg, hogy az Inc. Ransomware csoportja egy ötödik generációs zsarolóvírussal támadta meg a magyar Védelmi Beszerzési Ügynökség szervereit. A Magyar Hang akkor felkereste a hekkercsoport oldalát, cikkükben azt írták: Ötmillió dollárt kérnek a magyar állami hatóságtól, ennek nyomatékosítására pedig már publikáltak több tucat képernyőfelvételt a megszerzett számítógépes könyvtárakról, e-mailekről, könyvelési anyagokról, katonai beszerzési listákról, beruházási tervekről és az ország katonai képességeit taglaló – nem nyilvános – anyagokról.

A támadás a nyilvánosságra hozott képernyőmentések adatai szerint októberben történhetett, amit alátámaszthat a magyar katonai hivatal oldalán egy üzemzavarról szóló hír is.

Az incidensről a Magyar Hangnak egy névtelenséget kérő szakértő úgy nyilatkozott, hogy: „A nyilvánosságra került katonai beszerzésekből bárki fontos következtetéseket tud levonni arról, hány katonánk szolgál, milyen eszközeink vannak, miket tervezünk megvenni. Ilyen információkért pár évtizeddel ezelőtt kémek haltak meg, most bárki számára szabadon elérhetőek”. A 444 később megírta, hogy az ellopott fájlokat egymillió dollárért árulják a zsarolók.

Tovább a cikkre: index.hu

Visszakerült a szégyenfalra a Védelmi Beszerzési Ügynökség

Indul a licit a Védelmi Beszerzési Ügynökség adataiért, ami azt engedi feltételezni, hogy az ügynökség nem tett eleget a zsarolók kérésének.

November közepén derült rá fény, hogy a Védelmi Beszerzési Ügynökség (VBÜ) ransomware támadás áldozatává vált, amire az Inc Ransom csoport nyilvános oldalán figyeltek fel magyar biztonsági szakértők. A VBÜ egy kiemelt jelentőségű magyarországi szervezet, amely a Magyar Honvédség és más állami védelmi intézmények számára biztosít beszerzési és logisztikai támogatást, közvetlenül a Honvédelmi Minisztérium alá tartozik. A zsarolóvírus-támadásról Frész Ferenc és Béres Katalin kiberbiztonsági szakértők tettek közzé elemzést korábban, mely teljes egészében itt olvasható. A támadás tényét azóta a VBÜ is megerősítette.

Az Inc Ransom az áldozatait gyűjtő oldalán november 6-án tette közé a „bvuzrt.hu” címet is, és ugyan a lista onion szolgáltatásokon keresztül érhető el a Tor hálózaton, a csoport onion oldalának linkje számos publikus weboldalon is megtalálható, így bárki számára elérhető. A VBÜ anyagai november 20-án lekerültek a csoport oldaláról, a bejegyzés azonban mára visszakerült a szégyenfalra, a korábbinál több adattal – hívta fel rá a figyelmet Frész a cyberthreat.report csoportjában.

A zsarolók ezúttal már nem csak a korábban feltöltött 46 screenshotot publikálták a hitelesség alátámasztásául, hanem az ellopott fájlok teljes listáját. Állításuk szerint egy terabájtnyi adatot szereztek a magyar védelmi beszerzésekről, és míg korábban ötmillió dolláros váltságdíjat kértek az áldozattól, most egymillió dolláros kikiáltási árról indul licit az összes fájlért. Ez azt engedi feltételezni, hogy a megzsarolt cég nem fizetett, és a liciten több vevő is „versenybe indulhat” az érzékeny információkért, amivel a profit maximalizálása lehet a támadó célja.

A ransomware csoportok jellemzően az aktív támadás (ami a titkosítás, adatlopás) után 2-4 héttel teszik publikussá az áldozat nevét, amennyiben az érintettel nem sikerült megegyezni, tehát Frészék szerint valamikor idén október elején, közepén történhetett a támadás.

Tovább a cikkre: hwsw.hu

Felmentették a Védelmi Beszerzési Ügynökség vezérigazgatóját a hekkertámadás miatt

Szalay-Bobrovniczky Kristóf honvédelmi miniszter felmentette a Védelmi Beszerzési Ügynökség Zrt. vezérigazgatóját, Pachner Róbertet, helyét Simon Attila vezérőrnagy veszi át. Kedden Vadai Ágnes közölte Facebook-oldalán, hogy az ügynökséget ért hekkertámadás dokumentumait 2053-ig titkosították. A szervereket zsarolóvírussal támadták a hekkerek, majd licitre bocsátották az így megszerzett adatokat.

Szalay-Bobrovniczky Kristóf honvédelmi miniszter pénteken felmentette Pachner Róbertet, a Védelmi Beszerzési Ügynökség Zrt. vezérigazgatói tisztségéből. A gazdasági társaság vezetőjeként Pachner Róbert a társaság működéséért és az informatikai biztonságért is felelt − tájékoztatott sajtóközleményében a szaktárca.

A vezérigazgatói feladatokat a jövőben Simon Attila vezérőrnagy, a Magyar Honvédség tábornoka látja el. A tábornok korábban az N7 Holding Nemzeti Védelmi Ipari Innovációs Zrt. vezérigazgató-helyettesi posztját töltötte be, előtte a különleges műveleti erőknél teljesített szolgálatot.

Harminc évre titkosították a Védelmi Beszerzési Ügynökség elleni hekkertámadás dokumentumait

Kedd délután Vadai Ágnes, a Demokratikus Koalíció alelnöke jelentette be közösségi oldalán, hogy „2053-ig titkos a Védelmi Beszerzési Ügynökséget ért hekkertámadásról tartott mai bizottsági ülés”, majd hozzátette, hogy a honvédelmi miniszter egy egész órát se töltött ezzel a témával, mert „sietnie kellett”.

A Telex kérdésére Vadai Ágnes csak annyit válaszolt, hogy „a hatályos jogszabályok alapján bármilyen adat megosztása büntetőjogi felelősséget von maga után”. A Honvédelmi Minisztérium megkeresésünkre még nem reagált.

A meghekkelt adatokat licitre bocsátották a zsarolók

November 14-én írtuk meg, hogy az Inc. Ransomware csoportja egy ötödik generációs zsarolóvírussal támadta meg a magyar Védelmi Beszerzési Ügynökség szervereit. A Magyar Hang akkor felkereste a hekkercsoport oldalát, cikkükben azt írták: ötmillió dollárt kérnek a magyar állami hatóságtól, ennek nyomatékosítására pedig már publikáltak is több tucat képernyőfelvételt a megszerzett számítógépes könyvtárakról, e-mailekről, könyvelési anyagokról, katonai beszerzési listákról, beruházási tervekről, és az ország katonai képességeit taglaló – nem nyilvános – anyagokról.

A támadás a nyilvánosságra hozott képernyőmentések adatai szerint októberben történhetett, amit alátámaszthat a magyar katonai hivatal oldalán egy üzemzavarról szóló hír is.

Az incidensről a Magyar Hangnak egy névtelenséget kérő szakértő úgy nyilatkozott: „A nyilvánosságra került katonai beszerzésekből bárki fontos következtetéseket tud levonni arról, hány katonánk szolgál, milyen eszközeink vannak, miket tervezünk megvenni. Ilyen információkért pár évtizeddel ezelőtt kémek haltak meg, most bárki számára szabadon elérhetők.” A 444 később megírta, hogy az ellopott fájlokat egymillió dollárért árulják a zsarolók.

Tovább a cikkre: index.hu