Egy új, Sturnus nevű androidos banki trójai képes rögzíteni a végponttól végpontig titkosított üzenetküldő platformokról, például a Signalról, a WhatsAppról és a Telegramról érkező kommunikációt, valamint teljes mértékben átvenni az eszköz feletti irányítást.

Bár még fejlesztés alatt áll, a rosszindulatú program teljes mértékben működőképes, és úgy van konfigurálva, hogy „régióspecifikus átfedési sablonok” használatával több európai pénzügyi szervezet számláit is megcélozza.

A Sturnus egy fejlettebb fenyegetés, mint a jelenlegi Android kártevőcsaládok, mivel sima szöveges, RSA és AES titkosítású kommunikációt használ a parancs-és-vezérlés (C2) szerverrel.

Teljes Android-eszközök átvétele

Az online csalásmegelőzési és fenyegetésfelderítési megoldásokat kínáló ThreaFabric jelentése szerint a Sturnus a dekódolási szakasz után képes üzeneteket lopni a biztonságos üzenetküldő alkalmazásokból az eszköz képernyőjéről történő tartalom rögzítésével.

A rosszindulatú program HTML-rétegek segítségével bankszámla-adatokat is ellophat, és teljes, valós idejű távvezérlést is támogat VNC-munkameneten keresztül.

A ThreatFabric azt nyilatkozta a BleepinComputernek, hogy a fertőzés rosszindulatú Android APK fájlok letöltésével kezdődik, amelyeket Google Chrome vagy Preemix Box alkalmazásoknak álcáztak. A kutatók még nem derítették ki, hogyan terjed a rosszindulatú program, de úgy vélik, hogy a rosszindulatú hirdetések vagy a közvetlen üzenetek valószínűleg a módszerei.

A telepítés után a rosszindulatú program csatlakozik a C2 infrastruktúrához, hogy kriptográfiai adatcserén keresztül regisztrálja az áldozatot. Létrehoz egy titkosított HTTPS csatornát a parancsokhoz és az adatok kiszűréséhez, valamint egy AES titkosítású WebSocket csatornát a valós idejű VNC műveletekhez és az élő monitorozáshoz.

Az eszköz akadálymentesítési szolgáltatásainak visszaélésével a Sturnus elkezdheti olvasni a képernyőn megjelenő szöveget, rögzítheti az áldozat bemeneteit, megfigyelheti a felhasználói felület felépítését, észlelheti az alkalmazásindításokat, gombokat nyomhat meg, görgethet, szöveget adhat be és navigálhat a telefonon.

A készülék teljes irányításának megszerzéséhez a Sturnus Android eszközadminisztrátori jogosultságokat szerez, amelyek lehetővé teszik a jelszómódosítások és a feloldási kísérletek nyomon követését, valamint az eszköz távoli zárolását.

A kártevő azt is megpróbálja megakadályozni, hogy a felhasználó visszavonja a jogosultságait, vagy eltávolítsa azt az eszközről.

„Amíg a rendszergazdai jogokat manuálisan vissza nem vonják, mind a szokásos eltávolítás, mind az olyan eszközökön keresztüli eltávolítás, mint az ADB, blokkolva van, így a kártevő erős védelmet kap a tisztítási kísérletekkel szemben” – ThreatFabric

Amikor a felhasználó megnyitja a WhatsApp, Telegram vagy Signal alkalmazást, a Sturnus a jogosultságait használja az üzenetek tartalmának, a beírt szövegnek, a kapcsolattartók neveinek és a beszélgetések tartalmának észlelésére.

„Mivel a hálózati lehallgatás helyett az akadálymentesítési szolgáltatás naplózására támaszkodik, a rosszindulatú program valós időben képes elolvasni mindent, ami a képernyőn megjelenik – beleértve a névjegyeket, a teljes beszélgetési szálakat, valamint a bejövő és kimenő üzenetek tartalmát” – állítják a kutatók a jelentésben.

„Ez különösen veszélyessé teszi ezt a képességet: teljesen megkerüli a végponttól végpontig tartó titkosítást azáltal, hogy az üzenetekhez a legitim alkalmazás általi visszafejtés után fér hozzá, így a támadó közvetlen betekintést nyerhet az állítólagosan privát beszélgetésekbe.”

A VNC mód lehetővé teszi a támadók számára, hogy gombokra kattintsanak, szöveget írjanak be, görgessenek és navigáljanak a telefon operációs rendszerében és alkalmazásaiban, mindezt az Akadálymentesítés segítségével.

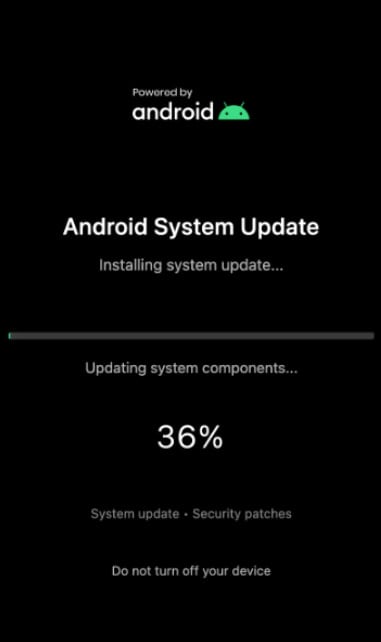

Amikor készen állnak, egy fekete réteget jelenítenek meg, és olyan műveleteket hajtanak végre, amelyek rejtve maradnak az áldozat elől, beleértve a pénzátutalásokat banki alkalmazásokból, párbeszédablakok megerősítését, többtényezős hitelesítési képernyők jóváhagyását, beállítások módosítását vagy új alkalmazások telepítését.

A ThreatFabric jelentése egy hamis Android rendszerfrissítési képernyőt ábrázoló átfedő képet mutat, amely a háttérben futó rosszindulatú műveletek elrejtésére szolgál.

A kutatók megjegyzik, hogy a Sturnus még korai fejlesztési szakaszban van, szórványosan, valószínűleg tesztelésre, nem pedig teljes körű kampányokban alkalmazzák.

Ennek ellenére a fejlett funkciók kombinációja, amelyek gyakran megtalálhatók a legfelső szintű Android-malware-ekben, és a „skálázható” architektúrája veszélyes fenyegetést jelent, amelyre érdemes odafigyelni.

A ThreatFabric kis volumenű Sturnus támadásokat észlelt, amelyek főként dél- és közép-európai felhasználókat céloztak meg, ami arra utalhat, hogy a fenyegető szereplő nagyobb kampányokhoz futtat teszteket.

Az Android-felhasználóknak azt tanácsolják, hogy kerüljék a Google Playen kívüli APK-fájlok letöltését, tartsák aktívan a Play Protect szolgáltatást, és kerüljék az akadálymentesítési engedélyek megadását, kivéve, ha valóban szükséges.

Tovább a cikkre: bleepingcomputer.com (Bill Toulas)