Emlékszel az ‘Ocean’s Eleven’ jelenetére, amikor Danny Ocean csapata ügyesen becsapja a kaszinó biztonsági rendszerét? Előre felvett videót fecskendeztek be egy zavartalan trezorról, aminek következtében Terry Benedict és biztonsági csapata azt hitte, hogy nincs semmi baj, még akkor is, amikor a rablás már javában zajlott. Ez a filmes pillanat bemutatja a videóinjekciós támadások erejét és lehetséges veszélyeit. A való világban a felügyeleti és adatrendszerek ilyen jellegű megsértésének felderítése a legfontosabb. Ebben a cikkben elmélyülünk a videoinjekciós észlelés mögött meghúzódó módszerekben és technológiákban, amelyek biztosítják, hogy az élet ne utánozza a művészetet a legbiztonságosabb tereinkben.

‘Ocean’s Eleven’ film: előre rögzített videó beadása a kaszinó biztonsági rendszerébe (alul), a valódi videó után vissza (fent).

A videóinjekciós támadások megértése

A videoinjekciós támadások a számítógépes támadások egyik formája, amikor jogosulatlan videotartalmat helyeznek be egy megfigyelési vagy adatfolyamba. Ez félrevezetheti a nézőket, elfedheti az illegális tevékenységeket, vagy veszélyeztetheti a rendszer integritását. A pénzügyi ágazatban a személyazonosság-ellenőrzés szempontjából kulcsfontosságú KYC (Know Your Customer) rendszerekkel összefüggésben az ilyen támadások jelentős veszélyt jelentenek.

Mik azok a videoinjekciós támadások?

A videoinjektáló támadás során hamis adatfolyamokat helyeznek be a rögzítőeszköz (érzékelő) és a biometrikus jellemzők kivonója közé a személyazonosság-ellenőrzés során. Ez különösen fontos a KYC-rendszerekben, ahol a biometrikus adatokat, például egy személy arcának videokockáit hasonlítják össze egy személyazonosító okmánnyal. A cél az, hogy csalárd személyazonosságot hozzanak létre a videó feed manipulálásával.

A videoinjekciós támadások növekvő veszélye

Ez a fejlődő fenyegetettség a kifinomult digitális támadások korszakát nyitotta meg. A videóinjekciós támadások jelentősen elterjedtebbek lettek, ötször gyakoribbak, mint a hagyományos prezentációs támadások, például a kamera maszkolása. E támadások számának növekedése, különösen a szintetikus képek használata miatt, az automatizálás könnyűségének és a rosszindulatú programok széles körű elérhetőségének tulajdonítható. Különösen a mobil platformokon tapasztalható jelentős, 149%-os növekedés az ilyen támadások számában.

A mélyhamisítású technológia, amely korábban vitatéma volt, ma a kiberbiztonsági támadások elterjedt eszköze. A támadók rendkívül valósághű 3D-s videókat készítenek, hogy a rendszereket hamis személyazonosságok hitelesítésére csalják ki. Nevezetesen, hogy 2022-ben a valós idejű arccsere támadások számának növekedése, amely mindössze fél év alatt 295%-kal nő, jelentős kihívás elé állítja mind az aktív, mind a passzív ellenőrző rendszereket.

Videóinjekciós támadásokban alkalmazott módszerek

Az alábbiakban felsoroljuk azokat a videóinjekciós vektorokat, amelyeket a csalók a távoli arcfelismerés meghamisítására használnak a távoli beépítési és KYC-rendszerekben, amikor a felhasználó például egy szokásos okostelefont vagy laptopot/számítógépet keres, hogy bankszámlát nyisson.

Virtuális kamerák: Ezeket széles körben használják csalásra, és az olyan alkalmazások, mint a ManyCam, előre felvett vagy mélyhamisított videókat streamelnek, és úgy jelennek meg, mintha valódi kamerából származnának. A csalók gyakran átnevezik ezeket a virtuális kamerákat, hogy utánozzák a fizikai kamerákat, és manipulálhatják a webböngésző funkcióit, hogy előnyben részesítsék a használatukat.

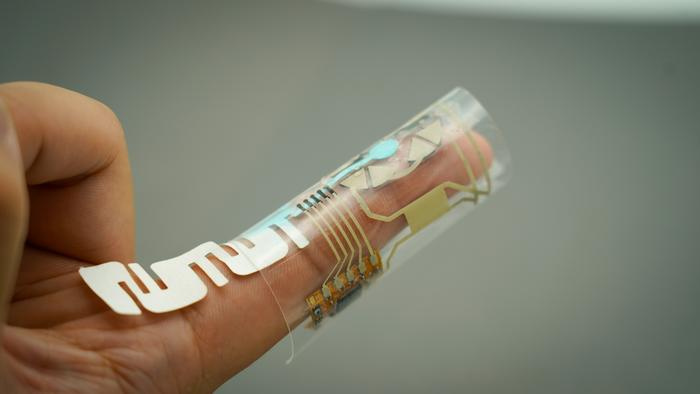

Hardveres videokártyák: Ezek az USB-n keresztül csatlakozó eszközök nem optikát használnak, hanem digitális videofolyamokat rögzítenek, például egy másik eszköz képernyőjéről. Az operációs rendszerek szabványos USB-kamerákként ismerik fel őket.

JavaScript beillesztés: A webalapú KYC esetén a böngészőbe befecskendezett rosszindulatú JavaScript-kód megváltoztathatja vagy helyettesítheti a videofeedet, hamis vagy előre rögzített tartalommal megtévesztve az ellenőrzési folyamatot.

Okostelefon-emulátorok: A főként mobilalkalmazás-fejlesztésben használatos emulátorok képesek lemásolni egy valódi okostelefon funkcióit. A támadók alkalmazásokat és hamis videofolyamokat futtatnak velük, megkerülve a tényleges eszközökre szánt biztonsági ellenőrzéseket.

Hálózati forgalom elfogása: Ha az átvitel során hozzáférnek és módosítanak videoadatokat, a támadók lecserélhetik a jogos videofeedeket hamisra. Ez különösen kockázatos nyilvános vagy nem biztonságos hálózatokon, ahol előfordulhat, hogy a titkosítás nem szabványos.

Meg kell jegyezni, hogy ez nem az injekciós támadások kimerítő listája. Léteznek bonyolultabb és kifinomultabb technikák, mint például a hardveres befecskendezés, amelyek fejlett készségeket igényelnek, és ritkábban láthatók a gyakorlatban.

A jelenlegi megközelítések elégtelensége a távoli beépítés és a KYC területén

Míg a KYC-rendszerek jártasak a szabványos prezentációs támadások észlelésében, a jól bevált szabványok, például az ISO/IEC 30107 által vezérelve, és az olyan szervezetek tanúsítják, mint az iBeta Quality Assurance Lab, a videoinjektáló támadások növekvő veszélye azonban egyre nagyobb kihívás elé állítja őket. Ezeket a kifinomult támadásokat a jelenlegi szabványok nem kezelik teljes mértékben, és a KYC rendszerek speciális sebezhetőségeit tárják fel:

Szabványos felismerési protokollok : A KYC rendszerek általában az operációs rendszer eszközneveinek vagy azonosítóinak felhasználásával azonosítják a kamerákat. Azonban gyakran nem tudnak különbséget tenni egy valódi fizikai kamera és egy ügyesen konfigurált virtuális kamera között.

A fizikai hardverellenőrzés hiánya : A KYC fejlesztés rendszeres gyakorlata az adatátvitel biztonságára és a kommunikáció titkosítására összpontosít. Ezek az intézkedések azonban általában nem tartalmazzák a hardver fizikai hitelességének ellenőrzését. Következésképpen egy rendszert félrevezethet egy virtuális kamera, amely meggyőzően utánozza a valódit.

Nem megfelelő anomália-észlelés : A legtöbb KYC-rendszer ügyesen észleli a felhasználói viselkedés vagy az adatátvitel szabálytalanságait, de nem tudja ellenőrizni a videó feed forrását. Ez a rés lehetővé teszi, hogy a virtuális kamerák észrevétlenül maradjanak.

Titkosítási és obfuszkálási korlátozások : Bár a titkosítás hatékonyan védi az adatokat az átvitel során, nem hitelesíti az adatok eredetét. Hasonlóképpen, a JavaScript obfuszkáció megvédi a webalapú KYC rendszereket a kód megváltoztatásától, de nem akadályozza meg a videó hírfolyam manipulálását, mielőtt az megérkezne a böngészőbe.

A mélyhamisítással és a szintetikus videóval kapcsolatos kihívások : A mélyhamisítási technológia fejlődése tovább bonyolítja ezt a helyzetet. A modern szintetikus videók nagy hűsége kihívást jelent az autentikus feedektől való megkülönböztetésükben, még olyan rendszerek esetében is, amelyek képesek észlelni a videotartalom anomáliáit.

Az ISO 27000-es családszabványok betartása nem feltétlenül csökkenti a videoinjekciós támadások kockázatait. Például az ISO/IEC 27001:2013 szabvány egy robusztus információbiztonsági felügyeleti rendszert (ISMS) hoz létre, de jellemzően hiányzik a kamera hitelességének ellenőrzésére vonatkozó iránymutatás. Következésképpen a szabványnak megfelelő KYC-rendszer továbbra is érzékeny lehet a virtuális kamerákat használó támadásokra. Ezenkívül az ISO/IEC 27002:2013 szabvány, amely felvázolja az információbiztonsági ellenőrzéseket, főként az adatvédelemmel és az integritással foglalkozik, nem pedig a videó adatfolyam forrásának érvényesítésével.

A továbblépés: a videoinjekciós támadások mérséklésének javítása

A kifinomult fenyegetésekkel, például a videoinjektáló támadásokkal szembeni védelem megerősítéséhez, beleértve a KYC-rendszerek mélyhamisításait is, speciális és fejlett stratégiákra van szükség:

Átfogó észlelés megvalósítása : Használjon olyan technológiákat, amelyek kombinálják a prezentációs támadások észlelését az injekciós támadások észlelésével. Ez a technológia különféle támadási tartalmakat képes észlelni, beleértve a mélyhamisításokat és az arcmorfizmusokat.

Megcélzott kézbesítési csatornák : összpontosítson olyan csatornák leállítására, mint például a virtuális kamerák az asztali böngészőkben és a hardvertámadások, amelyeket a csalók mélyhamisítások és más csalárd tartalom továbbítására használnak.

Felhasználóbarát biztonság elfogadása : olyan biztonsági intézkedéseket hajtson végre, amelyek nem igényelnek felhasználói beavatkozást, és nem növelik a felhasználói élményt.

Használjon mesterséges intelligenciát az észleléshez : Használjon mély tanulási algoritmusokat a mesterséges intelligencia által vezérelt észleléshez, amelyek képesek azonosítani az olyan összetett támadási mintákat, amelyek észlelése kihívást jelent az emberek számára.

Összefoglalva, reménykeltő várakozással tekintünk arra, hogy a KYC-rendszerek biztonsági környezete fejlődni fog a videoinjektáló támadásokat célzó specifikus szabványok kifejlesztésével vagy továbbfejlesztésével. A dedikált tanúsító és értékelő laboratóriumok létrehozása lényeges előrelépés. Az ilyen fejlesztések nemcsak szabványosítanák a védelmet, hanem jelentősen megerősítenék a digitális ellenőrzési folyamatok integritását és megbízhatóságát a gyorsan fejlődő technológiai fenyegetések közepette.

A szerzőről

Konstantin Simonchik az ID R&D tudományos igazgatója és társalapítója. Rengeteg tapasztalattal rendelkezik, nemcsak egy nagy európai biometrikus cég korábbi tudományos vezetőjeként, hanem egy vezető kutatóegyetem beszédinformációs rendszerek professzoraként is. Több mint 30 tudományos közleményt írt a hangszórók felismerésével és a hamisítás elleni küzdelemmel, számos szabadalommal rendelkezik, és számos elismerésben és díjat kapott olyan szervezetektől, mint az IEEE, az ASVspoof és a NIST.